Para proteger contra a varredura de portas com portsentry

pt:Para proteger contra a varredura de portas com portsentry

he:כדי להגן מפני הסריקה של יציאות עם portsentry

ro:Pentru a proteja împotriva scanarea de porturi cu portsentry

ru:Для защиты от сканирования портов с portsentry

pl:Do ochrony przed skanowanie portów z portsentry

ja:Portsentry とポートのスキャンから保護するには

ar:للحماية من مسح للمنافذ مع بورتسينتري

zh:为了防止与 portsentry 的端口扫描

de:Zum Schutz vor der Untersuchung der Ports mit portsentry

nl:Te beschermen tegen het scannen van poorten met portsentry

it:Per proteggere contro la scansione delle porte con portsentry

es:Para proteger contra la exploración de puertos con portsentry

en:To protect against the scan of ports with portsentry

fr:Se protéger contre le scan de ports avec portsentry

Este artigo foi traduzido por um sistema de tradução automática. Você pode visualizar a fonte do artigo aqui.

Seu Servidor podem ser objecto de varreduras de portas diferentes para identificar, por exemplo, serviços que estão em vigor na sua Servidor ou até mesmo o sistema operacional instalado (Isso permite, por exemplo, Nmap, ). Esta informação pode ser explorada por uma pessoa mal-intencionada para atingir a integridade do seu Servidor.

Para proteger contra essas práticas, você pode implementar portsentry que irá bloquear os endereços IP das conexões na origem destes exames.

Portsentry pode ser um complemento a falhar 2Ban se você quer melhorar a segurança do seu Servidor. Com efeito, falhar 2proibir a bloquear os endereços IP de conexões que realizar a autenticação sem êxito enquanto portsentry, ele executa um bloqueio de endereços IP que estão visando identificar portas abertas na sua Servidor. Ambos os pacotes podem ser complementares e, portanto, para aumentar a segurança do seu Servidor.

Começamos por prosseguir com a instalação do pacote que nos preocupa com o seguinte comando :

root@flex:~# apt-get update && apt-get install portsentry

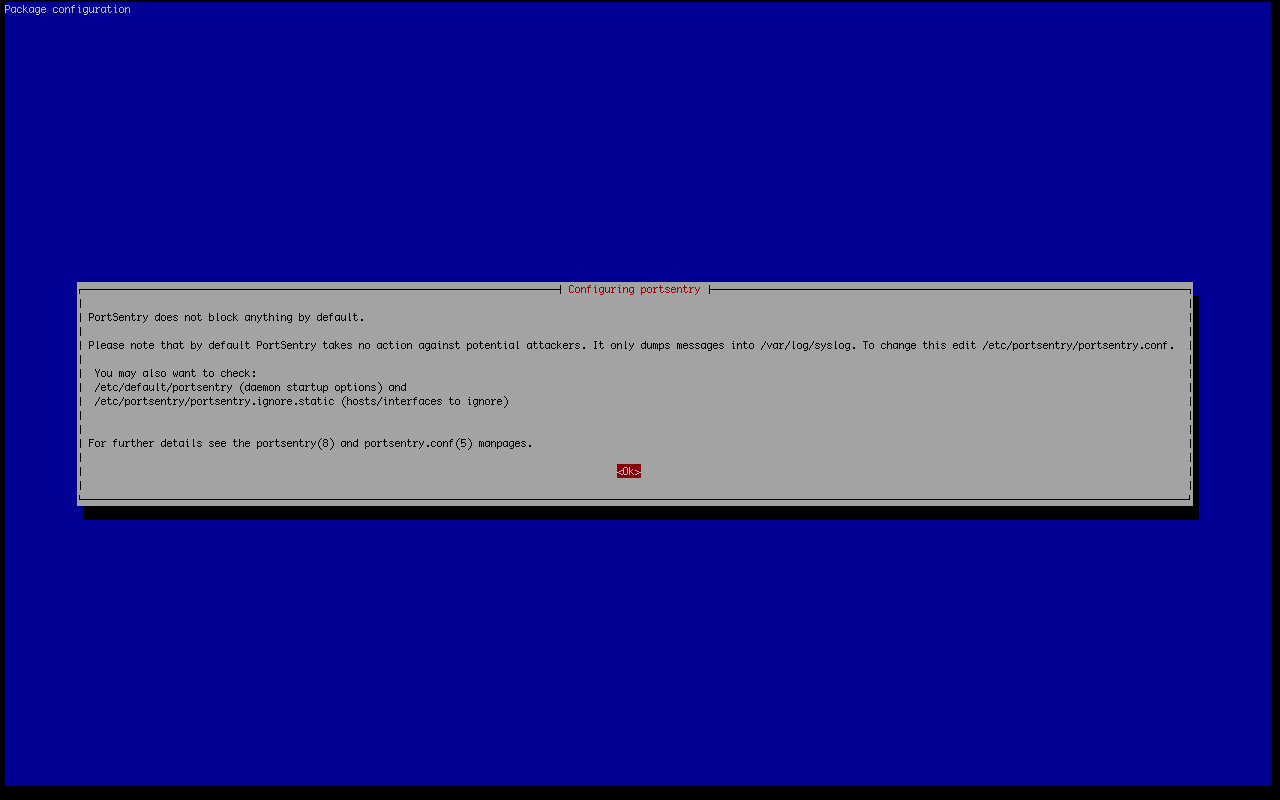

Uma mensagem de aviso irá dizer-lhe que portsentry aplicará não bloqueando a menos que você diga a ele para fazer :

Quando a instalação estiver concluída, portanto, procederemos à configuração portsentry.

Como primeiro passo, nós vamos parar serviço :

root@flex:~# /etc/init.d/portsentry stop Stopping anti portscan daemon: portsentry.

Então implementaremos as exceções para a não bloquear vários endereços IP (no mínimo seu IP address, bem como os endereços IP dos Servidors de acompanhamento, etc.).

Para as praias de IP endereços para permitir e usado pelo nosso Servidor monitoramento, por favor, consulte o seguinte artigo : https://fr.ikoula.wiki/fr/Quelles_sont_les_IP_%C3%A0_autoriser_dans_mon_firewall_pour_qu%27Ikoula_ait_acc%C3%A8s_%C3%A0_mon_Servidor

Para implementar essas exceções, irá editar o arquivo /etc/portsentry/portsentry.ignore.static

No início do serviço, o conteúdo do arquivo será adicionado ao arquivo /etc/portsentry/portsentry.ignore.

Para adicionar uma exceção para portsentry, basta adicione um endereço IP por linha. Você também e só pode adicionar um ou um CIDR.

Agora que você adicionou seu /os endereços IP na lista Branco, configuraremos portsentry para corretamente falada, editando o arquivo de configuração que é acessível via /etc/portsentry/portsentry.conf.

Nós usamos o portsentry no modo avançado para os protocolos TCP e UDP. Para fazer isso, você deve modificar o arquivo /etc/default/portsentry para poder ter :

TCP_MODE="atcp" UDP_MODE="audp"

Desejamos também que portsentry é um bloqueio. Precisamos, portanto, para ativá-lo, passando a BLOCK_UDP e BLOCK_TCP para 1 como abaixo :

################## # Ignore Options # ################## # 0 = Do not block UDP/TCP scans. # 1 = Block UDP/TCP scans. # 2 = Run external command only (KILL_RUN_CMD) BLOCK_UDP="1" BLOCK_TCP="1"

Optamos por um bloqueio de pessoas mal-intencionadas através do iptables. Portanto, vamos comentar sobre todas as linhas do arquivo de configuração que começam com KILL_ROUTE exceto a próxima :

KILL_ROUTE="/sbin/iptables -I INPUT -s $TARGET$ -j DROP"

Você pode verificar que este é o caso, uma vez o arquivo salvo usando o gato e o grep :

cat portsentry.conf | grep KILL_ROUTE | grep -v "#"

Nós agora pode relançar o serviço portsentry e agora vai começar a bloquear as varreduras de portas :

root@flex:~# /etc/init.d/portsentry start Starting anti portscan daemon: portsentry in atcp & audp mode.

Portsentry registra no arquivo /var/log/syslog e como você pode ver abaixo, seguindo uma porta feita para cuidar deste tutorial com o Nmap, digitalizar o endereço está bloqueado através de iptables :

Mar 17 16:59:02 sd-24527 portsentry[6557]: adminalert: PortSentry is now active and listening. Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 1 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via wrappers with string: "ALL: 178.170.xxx.xxx : DENY" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host 178.170.xxx.xxx has been blocked via dropped route using command: "/sbin/iptables -I INPUT -s 178.170.xxx.xxx -j DROP" Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Connect from host: 178.170.xxx.xxx/178.170.xxx.xxx to TCP port: 79 Mar 17 17:00:29 sd-24527 portsentry[6553]: attackalert: Host: 178.170.xxx.xxx is already blocked. Ignoring [...]

Se você quer jogar um bloco, você pode verificar o IP endereços proibidos através do iptables.

Há o IP que foi bloqueado após nosso teste anterior :

root@flex:~# iptables -L -n -v Chain INPUT (policy ACCEPT 52381 packets, 6428K bytes) pkts bytes target prot opt in out source destination 794 42696 DROP all -- * * 178.170.xxx.xxx 0.0.0.0/0

Então vamos apagar a entrada :

iptables -D INPUT -s 178.170.xxx.xxx -j DROP

PS : Não se esqueça de permitir que os endereços IP dos nossos Servidors de monitoramento nas exceções de portsentry para evitar falsos positivos e causar alertas desnecessários.

Ativar a atualização automática de comentários