Implantando uma instância zona direta-roteamento

en:Deploying an instance zone direct-routing

fr:Deploiement d'une instance en zone direct-routing

Este artigo foi traduzido por um sistema de tradução automática. Você pode visualizar a fonte do artigo aqui.

fr::de:Bereitstellen von einer Instanz Zone direkt-routingfr:de:Bereitstellen von einer Instanz Zone direkt-routing

2. Implantação de uma zona de instân Direct-Routing

a. implantaç

1) Para se conectar a interface web de Cloud Ikoula público digite a url https://cloudstack.ikoula.com/client/ Então seu login detalhes como foram dadas a você pelo correio para a entrega de sua conta.

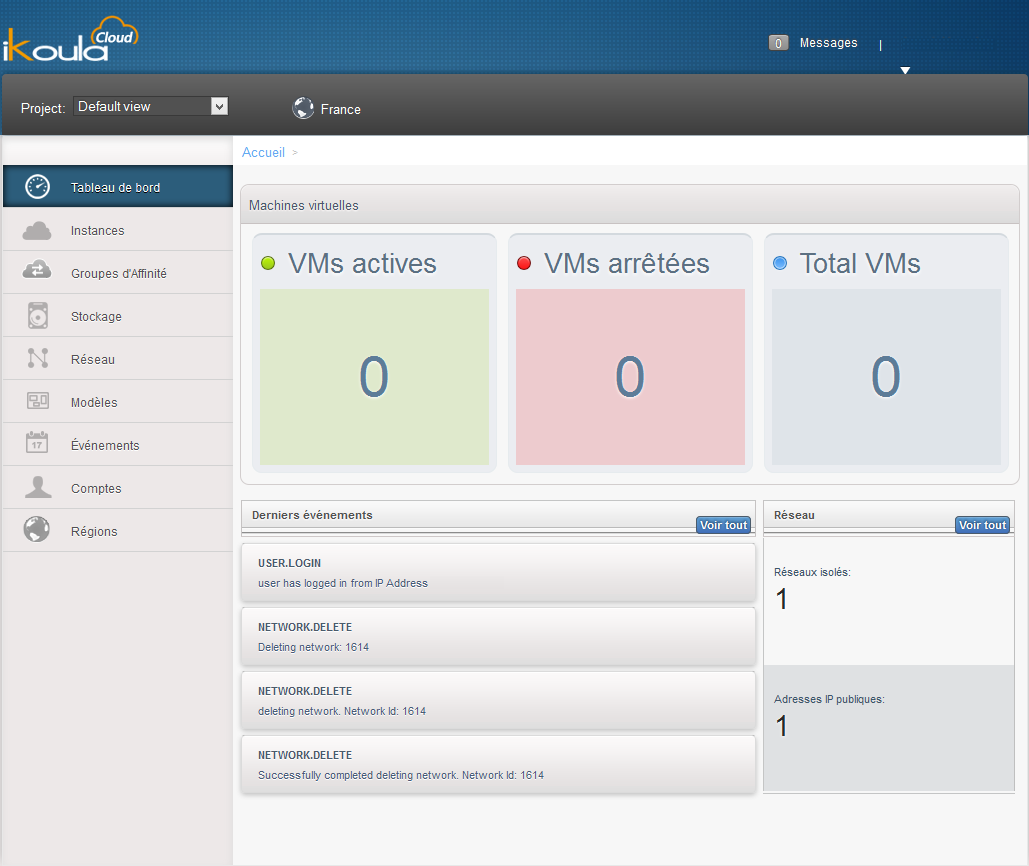

Após ter conectado a você para sua interface de gerenciamento, você enfrentará a seguinte :

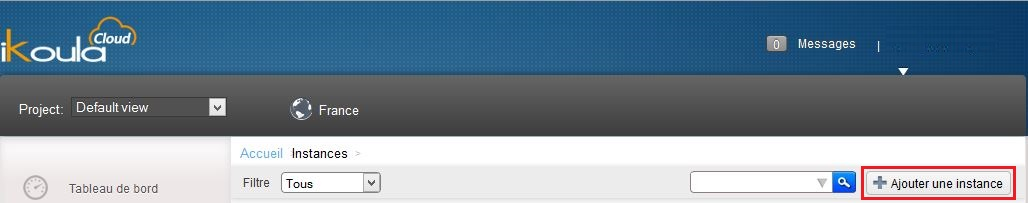

2) Clique em 'Corpos' no menu à esquerda vertical :

3) Clique em 'Adicionar uma instância' :

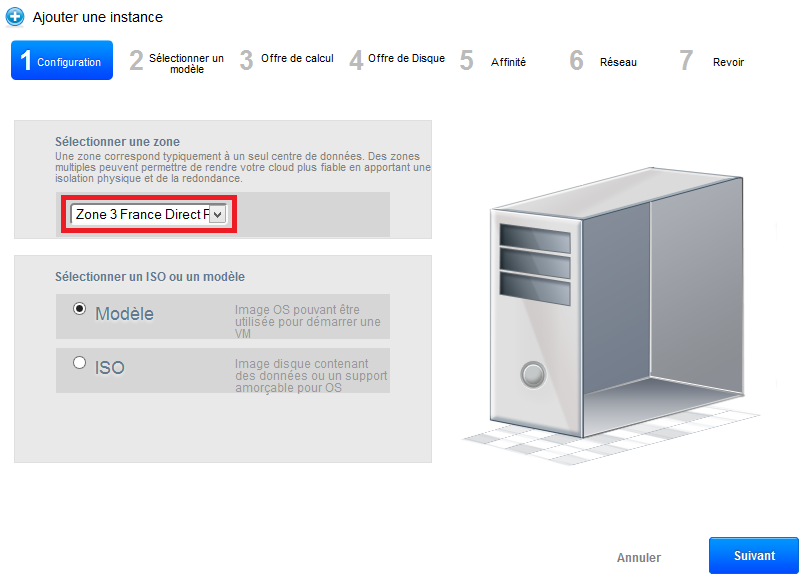

4) Abre o assistente de implantação :

Pass 1 "Configuração" :

Selecione a zona 3 na lista drop-down :

Deixe a seleção de 'Modelo' verificado, em seguida, clique em 'next'.

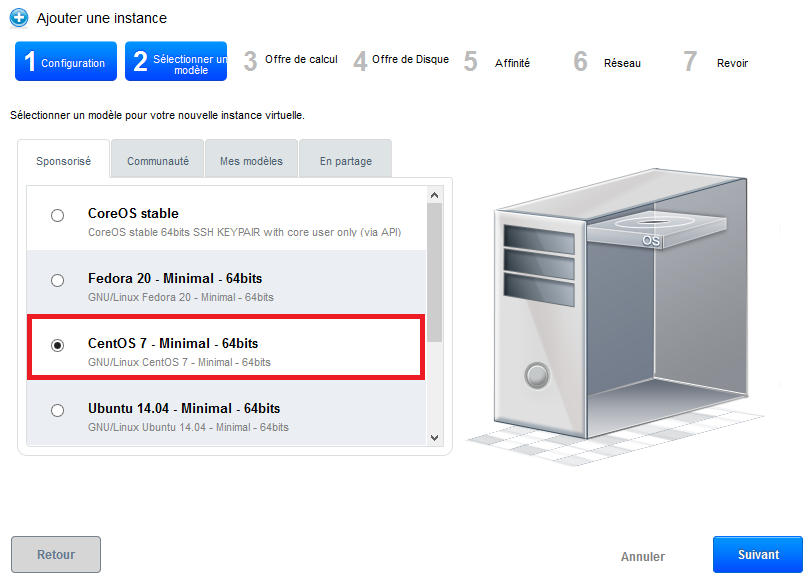

Pass 2 "Selecione um modelo" : Selecione o sistema operacional que você quer de lista drop-down dos modelos proposto na aba 'Patrocinado' :

Clique em 'Avançar'.

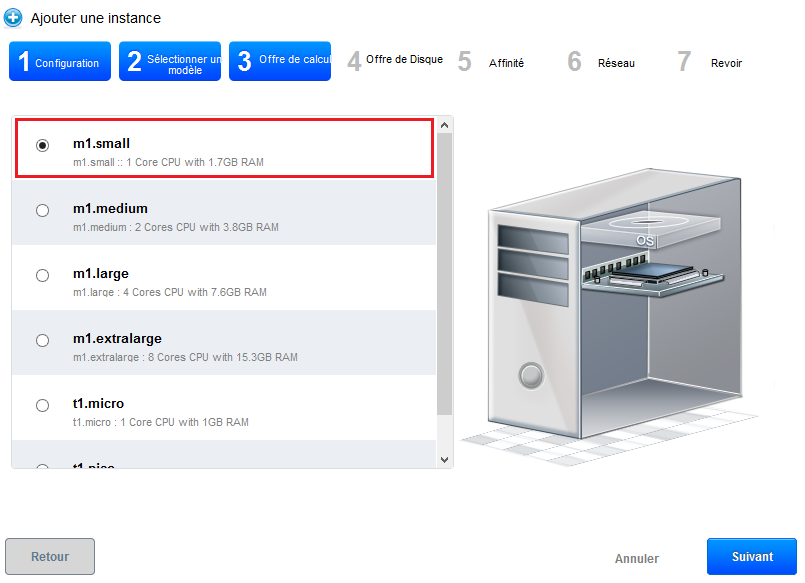

Pass 3 "Fornece o cálculo" :

Selecione a oferta de cálculo que você deseja entre as configurações propostas :

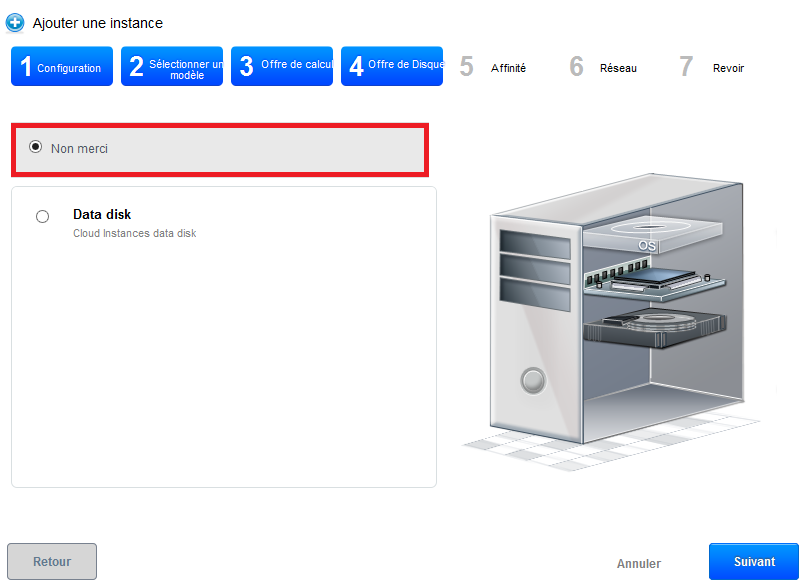

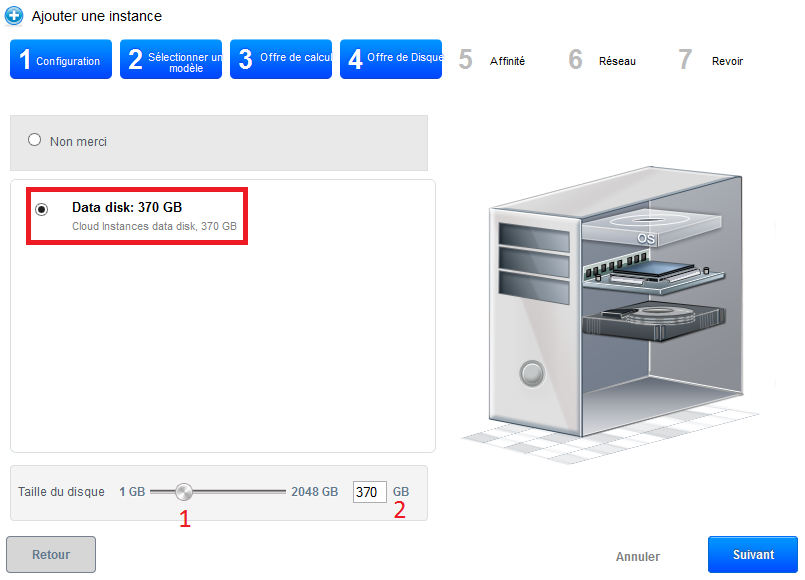

Pass 4 "Ofertas de disco de dados" :

Deixe marcado "Não, obrigado", sua instância será implantada com um único disco 50GB chamad ROOTDISK com um particionamento LVM para você deixe a possibilidade de ajustar o tamanho das partições.

No entanto, se você deseja adicionar um disco de dados (DATADISK) Além de sua ROOTDISK de 50Vamos, ch « Data disk » em seguida, arraste o cursor para obter o tamanho que você quiser (1) ou digite o tamanho diretamente (2). A DATADISK é limitado a 2Para.

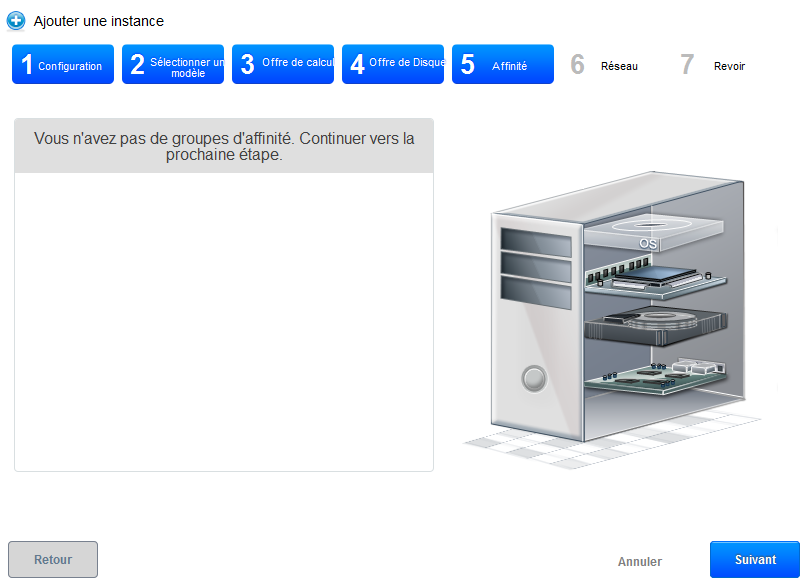

Pass 5 "Afinidade" :

Sobre a implantação do nosso julgamento, nós não temos nenhum grupo de afinidade, então você pode clicar em «Next» :

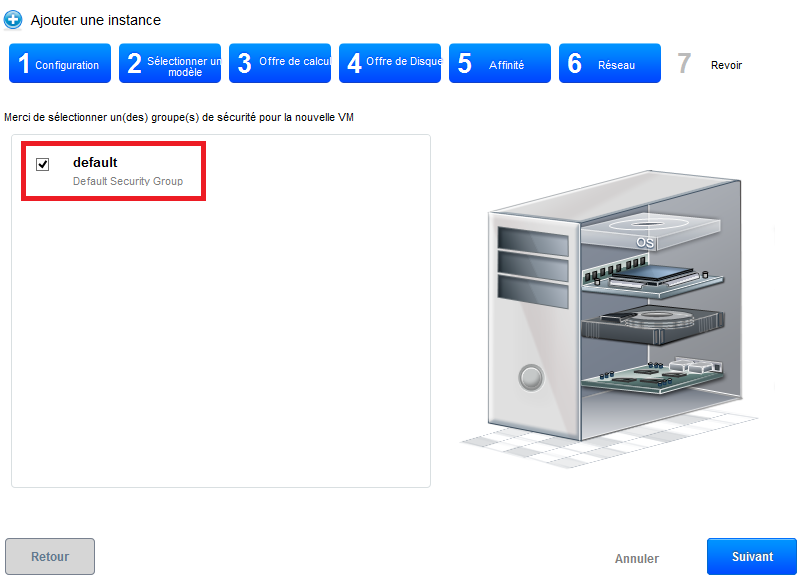

Pass 6 'Rede' : Sobre nossa primeira implantação, selecione o grupo de segurança « default » em seguida, clique em 'Next' :

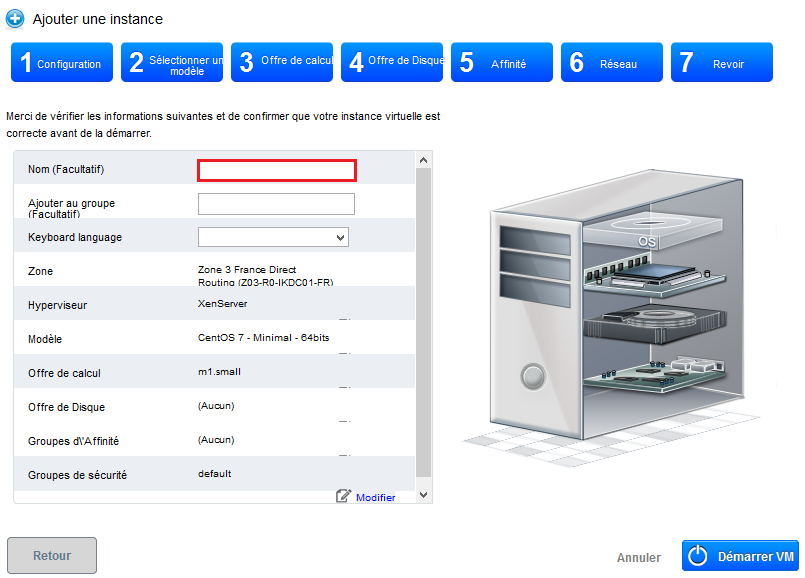

Pass 7 "Rever" :

Nesta última etapa, dê um nome à sua vontade de instância, em seguida, aparecem na sua interface Cloud públ (Embora opcional, é altamente recomendável ). Então verifique se todas as informações são boas (Fornece a computação, grupos de segurança, etc....;) :

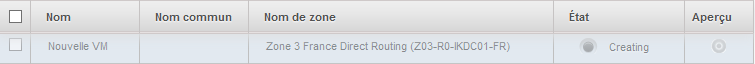

Sua instância aparece na lista dos corpos em estado « Creating »

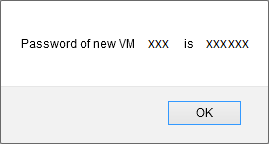

Alguns segundos depois, uma janela pop-up abre para você mostrar a senha gerada para sua nova instância, você deve notar /copiá-lo, porque é a senha do sistema para a instância que você servirá, portanto, para se conectar a ele.

Uma segunda janela pop-up diz que a tarefa de adicionar sua instância completa :

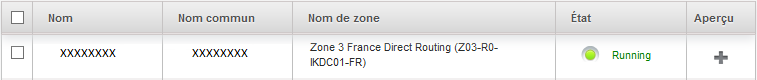

Sua nova instância agora aparece no estado « running », está pronto para ser usado :

b. Introdução aos grupos de segurança.

Grupos de segurança fornecem uma maneira de isolar o tráfego das instâncias. Um grupo de segurança é um grupo que filtra o tráfego de entrada e de saída de acordo com um conjunto de regras, dizer 'Regras de entrada' "Regras de saída.

Estas regras de filtragem de tráfego de rede baseiam no endereço IP ou a rede que tenta comunicar-se com a instância (s).

Cada conta de CloudStack vem com um grupo de segurança padrão que proíbe todo o tráfego recebido e permite todo o tráfego de saída, enquanto não há entrada de regra ou regra de saída é criada.

Qualquer usuário pode implementar um número de grupos de segurança adicionais. Quando uma nova máquina virtual é iniciada, ele é atribuído ao grupo de segurança por padrão, a menos que outro grupo de segurança definido pelo usuário é especificado.

Uma máquina virtual pode ser um membro de um número de grupos de segurança. Uma vez que uma instância é atribuída a um grupo de segurança, permanece neste grupo para toda a sua vida útil, você não pode mover uma instância existente de uma segurança para outro grupo.

Você pode modificar um grupo de segurança, removendo ou adicionando um número de regras de entrada e saída. Quando você faz, as novas regras aplicáveis a todas as instâncias no grupo, se eles estão em execução ou pararam.

Se qualquer entrada é criada e, em seguida, sem tráfego de entrada não é permitido, com exceção de respostas para todo o tráfego que foi limpo.

c. como permitir que uma conexão SSH para sua máquina virtual em um grupo de segurança (Direct-Routing).

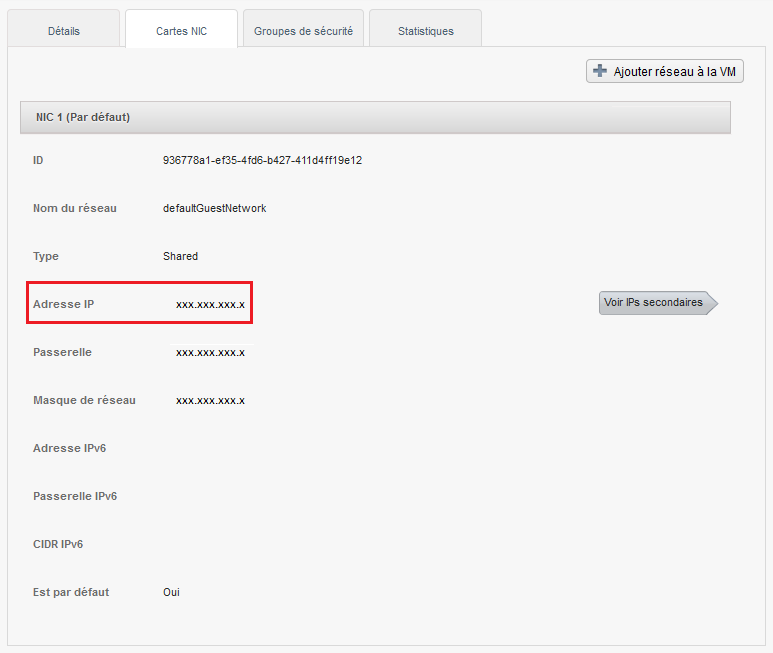

1) Primeiro você precisa recuperar o endereço ip da sua vm

Clique sobre o nome da sua instância e vá até a aba "Cartões de NIC" e nota /Copie o endereço IP da sua instância (Xx.xxx. xxx.x).

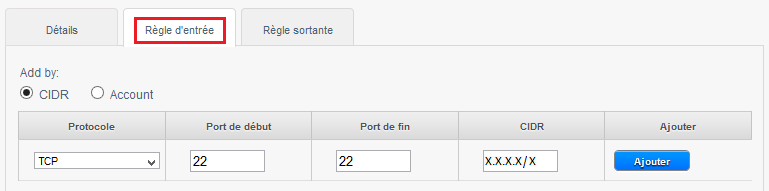

2) Criar a regra no grupo de segurança para permitir conexões SSH :

Você pode conectar-se à sua instância através de SSH, você precisa criar uma regra de entrada, permitindo a conexão. Em vigor por padrão, todas as conexões são filtradas, entrada (do lado de fora de sua instância ) e saída (sua instância externa ). Para conectar-se usando o SSH, você precisará abrir isso na entrada.

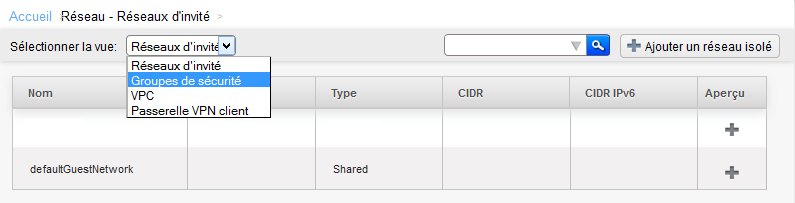

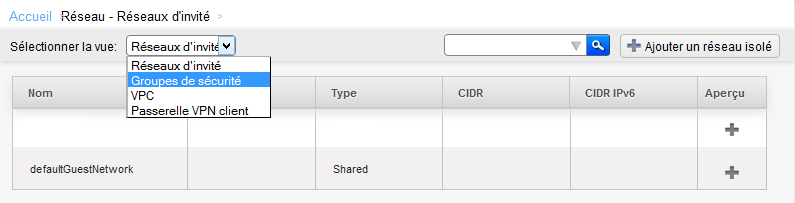

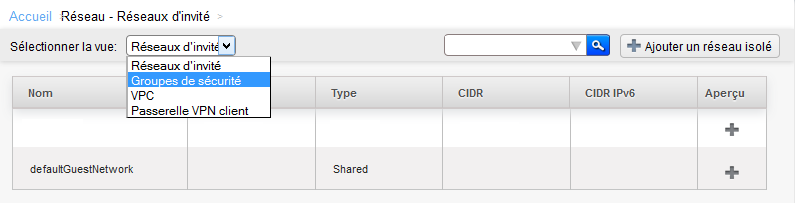

Clique em 'Rede' no menu à esquerda vertical :

Chegando na tela abaixo selecione a exibição de 'Grupos de segurança' :

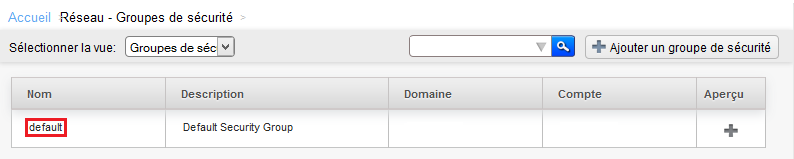

Em seguida cliqu « default » Ele é criado pelo grupo de segurança padrão no qual você implantou sua instância :

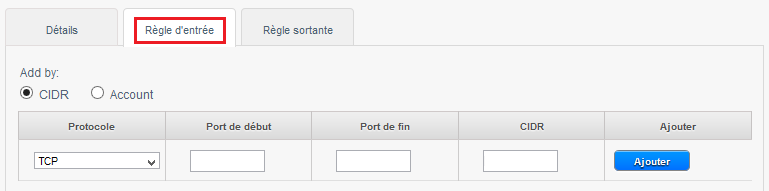

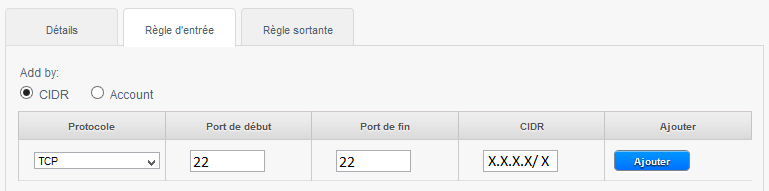

Para criar a regra, clique na guia 'Regra de entrada', deixar marcado CIDR, selecione o protocolo TCP, digite 22 Iniciar e fim portas e especificar o endereço IP ou a rede da qual você deseja se conectar no formato CIDR no campo CIDR e, em seguida, clique em 'Adicionar' :

Agora, você pode se conectar à sua instância através de SSH.

m. criar regras para permitir conexões entre máquinas virtuais em um grupo de segurança (Direct-Routing), exemplo

Faça logon em interface web Cloud pública para Ik : https://cloudstack.ikoula.com/client/

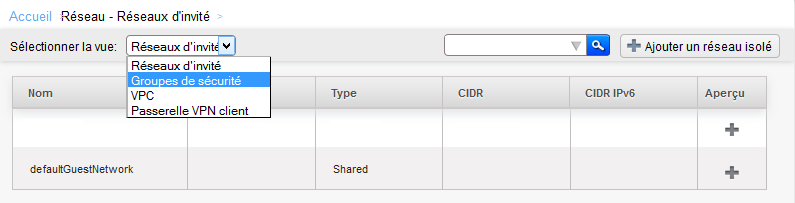

Clique em 'Rede' no menu vertical esquerdo :

Chegando na tela abaixo selecione a exibição de 'Grupos de segurança' :

Clique no nome do grupo de segurança para o qual você quer adicionar ou remover regras :

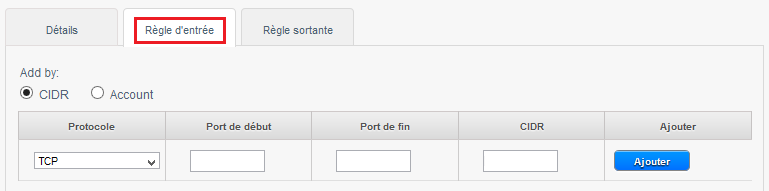

Clique na guia "Regra de entrada", se você deseja configurar uma regra de entrada :

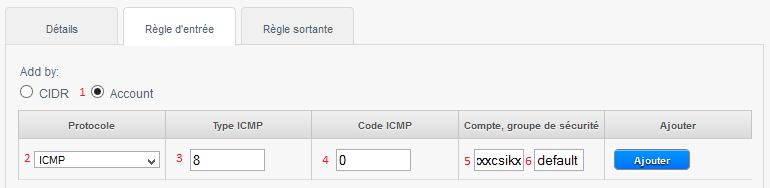

R. permitir solicitações ICM (PING) entre suas instân :

1- Verif « Account ».

2- Escolha o protocolo para permitir que ent TCP/UDP/ICMP.

3- A porta de início para permitir TCP /Tipo ICMP para ICMP ou UDP.

4- A porta final para permitir TCP /UDP ou ICMP para tipo ICMP.

5- Nome da sua conta CloudStack (seu login ).

6- O nome do seu grupo de segurança, no nosso caso « default ».

A regra acima permite que você autorize o ping entre as máquinas virtuais para o grupo de seguranç « default ».

Not : para aceitar o tráfego apenas de entrada para um outro grupo de segurança, digite o nome e o nome de uma segurança que grupo de conta já foi definida nesta conta CloudStack.

Para habilitar o tráfego entre as máquinas virtuais dentro do grupo de segurança que agora você editar, digite o nome do grupo de segurança atual.

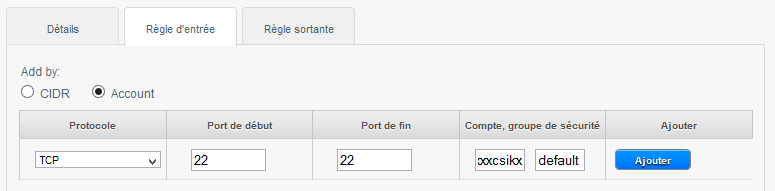

B. permitir conexões SSH entre suas instâncias (Abrir a porta 22) :

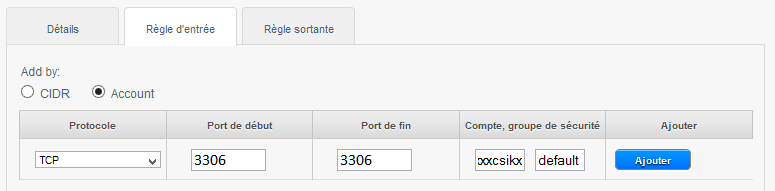

C. permitir conexões MySQL entre suas instâncias (Abrir a porta 3306) :

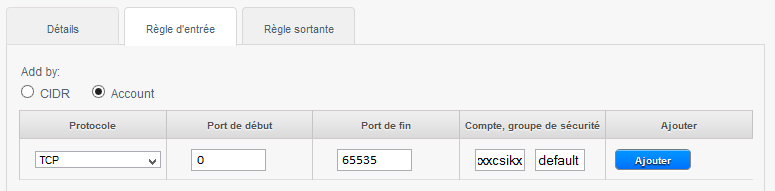

M. permitir todas as conexões entre suas instâncias (Abra todas as portas) :

e. como configurar regras de Firewall de entrar num grupo de segurança de tráfego (Direct-Routing).

Faça logon em interface web Cloud pública para Ik : https://cloudstack.ikoula.com/client/

Clique em 'Rede' no menu vertical esquerdo :

Chegando na tela abaixo selecione a exibição de 'Grupos de segurança' :

Clique no nome do grupo de segurança para o qual você quer adicionar ou remover regras :

Clique na guia "Regra de entrada", se você deseja configurar uma regra de entrada :

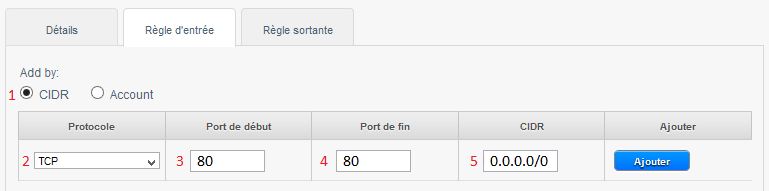

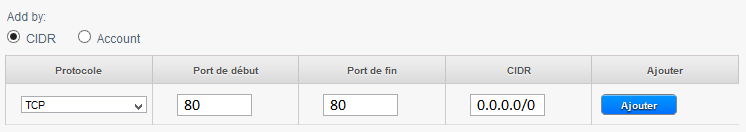

No exemplo abaixo, nós criamos uma regra que permite conexões de entrada na porta 80 (tráfego h) seja qual for a fonte (CIDR 0.0.0.0/0 significa qualquer fonte, ou seja, todos CIDR ).

Se você tem uma máquina virtual como um servidor web será a regra para criar assim todo mundo pode acessar seus sites.

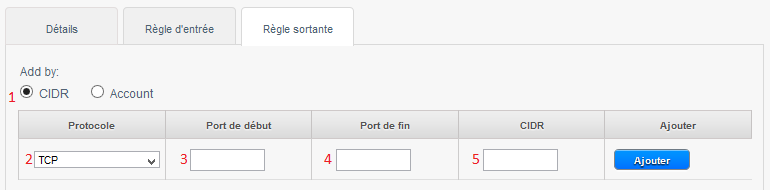

1 -Verifica 'CIDR'.

2 -Escolher o protocolo para permitir que entre TCP/UDP/ICMP.

3 -Indicar a porta de início para permitir em um intervalo de portas (Se você especificar a mesma porta em porta de início e fim de Porto isto só abrirá assim este porto, como no exemplo abaixo ).

4 -Indicar a porta final para permitir em um intervalo de portas (Se você especificar a mesma porta em porta de início e fim de Porto isto só abrirá assim este porto, como no exemplo abaixo ).

5 -Indica a fonte CIDR para permitir, exemplo 0.0.0.0/0 para permitir que todos, seu endereço IP público (desde que você se conectar ) seguido /32 para permitir que apenas o seu endereço IP ou endereço de rede CIDR (XX.XX.XX.X/XX, com /xx = /16 para uma rede com uma máscara 255.255.0.0 qua 16bits para a rede, por exemplo, ).

Outros exemplos de regras de entrad :

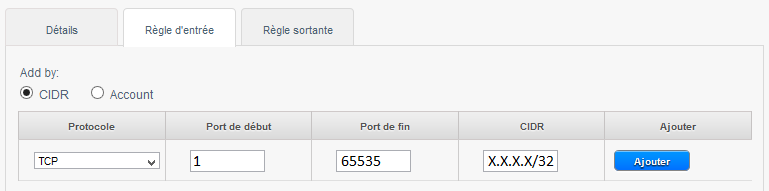

1) Para permitir conexões de entrada porta TCP 1 à 65535 (todas as port) em todas as instâncias de grupo de segurança de uma fonte para um público específico IP endereço CIDR (Digite seu endereço IP público seguido /32) :

2) Para permitir conexões SSH na porta 22 em todas as instâncias do desde a fonte de um determinado grupo de segurança de rede CIDR :

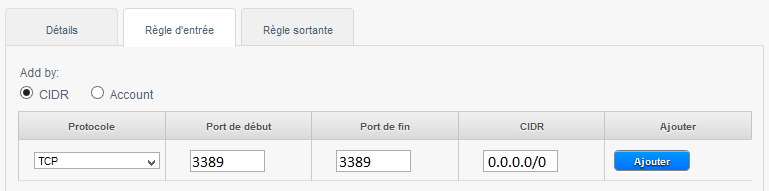

3) Para permitir conexões RDP /nossos corpos de qualquer área de trabalho remota fonte (CIDR 0.0.0.0/0) :

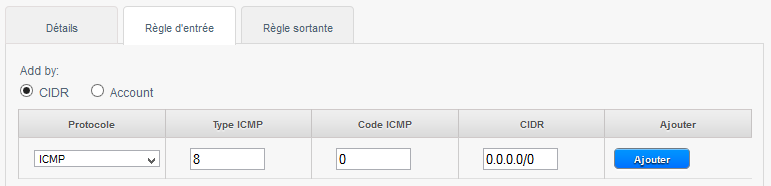

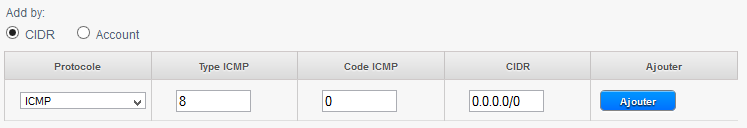

4) Para permitir que o p (Protocolo ICMP, tip 8, có 0) nossos corpos de qualquer fonte (CIDR 0.0.0.0/0) :

f. como para configurar regras de Firewall de saída em um grupo de segurança (Direct-Routing).

Faça logon em interface web Cloud pública para Ik : https://cloudstack.ikoula.com/client/

Clique em 'Rede' no menu vertical esquerdo :

Chegando na tela abaixo selecione a exibição de 'Grupos de segurança' :

Clique no grupo de segurança para o qual você quer adicionar ou remover regras :

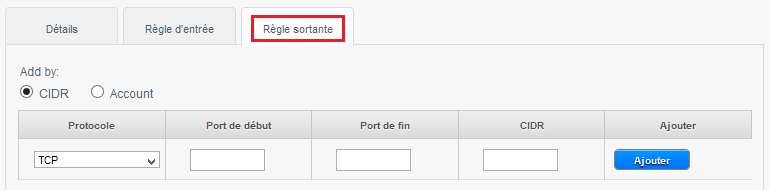

Clique na guia "Outgoing regra" se você deseja configurar uma regra de saída :

Por padrão, quando nenhuma regra de saída é criada, todo o fluxo das máquinas virtuais para o grupo de segurança é permitido assim como relativas a este conexões de saída.

/!\ Desde o momento em que uma regra de saída é adicionada, qualquer exfluxo é proibido, excepto como explicitamente permitido pelas regras adicionadas (s).

1 -Verifica 'CIDR'.

2 -Escolha o protocolo que você deseja permitir que entre TCP/UDP/ICMP.

3 -Indica a porta de início para permitir.

4 -Indica a porta final para permitir.

Not : para permitir que apenas uma única porta, especifique a mesma porta no início e no final. |

5 -Indica o destino de CIDR para permitir a conexão de sua instância para este IP.

Exemplos de regras de saída :

1) Permitir ping (Protocolo ICMP, tip 8, có 0) Desde as instâncias para qualquer destino (CIDR 0.0.0.0/0) :

2) Permitir conexões http (Porta T 80/ navegação web típica ) Desde as instâncias de qualquer servidor web (CIDR 0.0.0.0/0) :

Este artigo pareceu-lhe ser út ?

Ativar a atualização automática de comentários