Diferenças entre edições de "Protegendo sua máquina Debian"

| Linha 1: | Linha 1: | ||

| + | <span data-link_translate_de_title="TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5217.V2_Rest.Translate.2C145F83" data-link_translate_de_url="TranslateApiExceptionMethod%3A+Translate%28%29Message%3A+The+Azure+Market+Place+Translator+Subscription+associated+with+the+request+credentials+has+zero+balance.message+id%3D5217.V2_Rest.Translate.2C145F83"></span>[[:de:TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5217.V2_Rest.Translate.2C145F83]][[de:TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5217.V2_Rest.Translate.2C145F83]] | ||

<span data-link_translate_nl_title="TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5005.V2_Rest.Translate.2C2610BC" data-link_translate_nl_url="TranslateApiExceptionMethod%3A+Translate%28%29Message%3A+The+Azure+Market+Place+Translator+Subscription+associated+with+the+request+credentials+has+zero+balance.message+id%3D5005.V2_Rest.Translate.2C2610BC"></span>[[:nl:TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5005.V2_Rest.Translate.2C2610BC]][[nl:TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5005.V2_Rest.Translate.2C2610BC]] | <span data-link_translate_nl_title="TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5005.V2_Rest.Translate.2C2610BC" data-link_translate_nl_url="TranslateApiExceptionMethod%3A+Translate%28%29Message%3A+The+Azure+Market+Place+Translator+Subscription+associated+with+the+request+credentials+has+zero+balance.message+id%3D5005.V2_Rest.Translate.2C2610BC"></span>[[:nl:TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5005.V2_Rest.Translate.2C2610BC]][[nl:TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5005.V2_Rest.Translate.2C2610BC]] | ||

<span data-link_translate_it_title="Protezione relativa macchina Debian" data-link_translate_it_url="Protezione+relativa+macchina+Debian"></span>[[:it:Protezione relativa macchina Debian]][[it:Protezione relativa macchina Debian]] | <span data-link_translate_it_title="Protezione relativa macchina Debian" data-link_translate_it_url="Protezione+relativa+macchina+Debian"></span>[[:it:Protezione relativa macchina Debian]][[it:Protezione relativa macchina Debian]] | ||

Revisão das 16h11min de 20 de outubro de 2015

de:TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5217.V2_Rest.Translate.2C145F83

nl:TranslateApiExceptionMethod: Translate()Message: The Azure Market Place Translator Subscription associated with the request credentials has zero balance.message id=5005.V2_Rest.Translate.2C2610BC

it:Protezione relativa macchina Debian

es:Su máquina Debian

en:Securing its Debian machine

fr:Sécuriser sa machine Debian

Este artigo foi traduzido por um sistema de tradu��o autom�tica. Voc� pode visualizar a fonte do artigo aqui.

Introduçã

Garantir que a segurança da sua máquina é um ponto essencial que não deve ser subestimado, sob pena de se tornar alvo de vários ataques. O poder atual de computadores hoje fazendo invasões como as técnicas de ataque de força bruta ou <Ntrad>bruteforce muito simples de implementar poa ter acesso de administrador para o alvo em um curto espaço de tempo de máquina.

Nesta página você encontrará uma lista exaustiva das faixas para proteger seu servidor Debian em pontos diferentes, tais como a conta de rai, SS acesso, firewall, etc...

Em um servidor de produção, certifique-se de executar essas operações durante horários de pico, para minimizar o impacto de suas

Pré-requi

Um do pré-requisito essencial para a segurança do seu servidor é manter seus pacotes em sua versão o mais atualizado possível. Um número significativo de falhas descobertas é rapidamente corrigido pelos desenvolvedores de pacotes e aplicativos envolvidos, sempre que possível deve sempre manter o seu sistema para atualizar e, portanto, para evitar falhas de segurança. Mantendo seu sistema Debian atualizado, verifique se que você tem uma lista de repositórios oficiais para atualizar. Você pode encontrar uma lista de disponíveis em repositórios de Ikoula e instruções de instala neste endereço.

Acesso de ra

Permitir conexões de conta rai Após o primeiro uso geralmente não é uma boa idéia. Na verdade a conta rai ou superusuário tem acesso total ao seu sistema.

Se vem de um invasor para obter acesso à conta superusuário Ele terá controle total da sua máquina.

O comando sudo

Para reduzir o risco, por exemplo, você pode adicionar um usuário que, se necessário, irá obter os direitos de nossos superusuário usando o comando sudo.

- Primeiro precisamos criar um novo usuário

adduser votre_utilisateur

Em seguida, preencha os campos, bem como a senha que preferencialmente será composta de números, letras maiúsculas e minúsculas.

- Vamos agora instalar o sudo

apt-get install sudo

- Agora que nosso usuário é criado e o sudo é instalado terá de estar no grupo para usar o comando sudo

usermod -a -G sudo votre_utilisateur

De agora nosso usuário pode, se necessário, preceder o comando quer sudo para executar com permissões de superusuário .

Senha será perguntada antes de executar qualquer comando.

sudo cat /etc/password

Proibir o login como r

Agora que temos outro usuário por exemplo pode impedir se conectar ao nosso sistema de conta root.

- Primeiro você precisa editar a configuração do arquivo de serviço ssh

vi /etc/ssh/sshd_config

- Encontrar e edite a seguinte linha no seu arquivo sshd_config, alterando o Si par no. Necessários para descomentar a linha, excluindo o símb #.

PermitRootLogin no

Lembre-se em seguida, salve e feche o arquivo de configuração.

- Quando o serviço SSH reiniciará as alterações terão efeito.

systemctl restart ssh

Recomendaram-se a abertura de um segundo terminal para testar a conexão e o uso das mudanças no novo usuário.

SSH acesso

Graças as soluções anteriormente, nosso sistema é já bem protegido, mas podemos ainda melhorar a segurança através da implementação de um arquivo de chave de autenticação.

Normalmente a conexão e autenticação no seu sistema é realizada através de um par de logon /senha. Podemos substituir esse método não é infalível por autenticação de chave.

Uma vez que a implementação de mudança durante cada novo sistema de conexão vai assistir se o usuário tentar se conectar tem uma chave válida e se este não tem permissão para executar um logon para este usuário.

Embora nenhum método é infalível arquivo de chave de autenticação requer que a pessoa querer entrar no sistema que tem esse arquivo. Então, poderemos reforçar a segurança contra uma senha que pode ser adivinhada por força bru

Vários inconvenientes, no entanto, estão presentes quando este método é selecionado, é imperativo ter o arquivo de chave, independentemente da localização da conexão, por exemplo, entre computadores no trabalho e em casa.

Você também precisará manualmente adicionados a cada novo arquivo de chave que será permitido o acesso ao seu sistema, no caso por exemplo de adicionar um novo usuário ou acesso por uma pessoa autorizada para seu sistema.

Alterar a porta padrão

Uma das maneiras mais eficazes para parar testes automáticos lançados contra servidores é alterar a porta do SSH padrão em sua máquina. Para fazer isso edite seu arquivo sshd_config

vi /etc/ssh/sshd_config

- Encontrar e editar a linha seguinte do arquivo alterando o valor por escolhido

# What ports, IPs and protocols we listen for

Port 22

- Reiniciar o serviço SSH

/etc/init.d/ssh restart

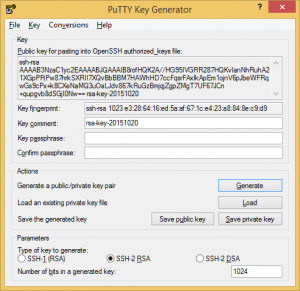

Gerar um par de chaves

Windows

Você pode gerar sua chave de PuTTYgen software disponível para Windows.

Linux

No linux, você pode digitar o seguinte comando :

ssh-keygen

Copiar um par de chaves

Quando o par é gerado deve agora indicamos o servidor que são pessoas autorizadas para se conectar ao nosso novo usuário. Para fazer isso cada usuário do nosso sistema tem um arquivo ssh/authorized_keys presentes no diretório local.

- Se você atualmente são gerar o par de chaves em seu sistema Debian, você pode usar o seguinte comando para copiar automaticamente a chave para o arquivo.

ssh-copy-id votre_utilisateur@IP_VotreServeur

- Alternativamente você pode adicionar manualmente a sua chave pública ao arquivo de pessoas a

Se a pasta ssh não existir na pasta local do nosso usuário criamos

mkdir .ssh

chmod 700 .ssh

- Agora precisamos criar um arquivo authorized_keys em nossa pasta ssh

vi .ssh/authorized_keys

- A chave pública é então adicionado ao arquivo, o resultado deve ser semelhante a este exemp

ssh-rsa AAAB3NzaC1yc2EAAAADAQaSdMTJXMy3MtlQhva+j9CgguyVbU3nCKneB+KjKiS/1rggpFmu3HbXBnWSUdf votre_utilisateur@machine.locale

Ele salva e fecha o arquivo.

- Por motivos de segurança Nós restringimos o acesso para o nosso arquivo

chmod 600 .ssh/authorized_keys

A partir de agora nosso usuário tem permissão para se conectar à máquina.

Firewal

Usar um firewall é fortemente recomendado para proteger seu sistema.

IPTables é certamente os mais conhecidos firewalls de software disponíveis para o Debian.

Aqui estão alguns comandos de práticos relacionadas ao :

- Instalação do iptabl

sudo apt-get install iptables

- Listar as regras estabelecidas no moment

sudo iptables -L

- Limpar as regras estabeleci

sudo iptables -F

sudo iptables -X

- Adicionar uma reg

# Autoriser les connexions entrantes sur le port ssh(22) tcp depuis l'adresse ip 10.0.0.1 par exemple

sudo iptables -A INPUT -p tcp --dport ssh -s 10.0.0.1 -j ACCEPT

- Excluir uma regra

# Supprimer la règle n°2 de la catégorie OUTPUT

sudo iptables -D OUTPUT 2

Ativar a atualização automática de comentários